以态势感知平台为核心阐述医院局域网运维中主动防御系统设计以及具体实现。探索平台技术原理,打造集检测、可视、响应等多功能一体的大数据安全分析平台和安全运营中心。指出该平台从医院网络边界、内部网络、终端等方面可以提供全方位防护,极大提高响应威胁的时效性和精准度。提高局域网运维的效率,降低网络安全风险的发生概率,可为同级别医院提供有价值的参考。

医疗信息化的飞速发展使得医院内的网络与信息系统承载的价值越来越多、网络的规模和复杂度越来越大,据某人民医院统计,总院和分院的生产桌面已经达到2500多个,服务器和虚拟化服务器接近200台,互联网医院业务的发展使得医院的局域网不得不暴露在互联网环境之中,过去几年,医院局域网遭受的外部和内部网络攻击的数量大幅增长,针对高级威胁,传统的头痛医头脚痛医脚的安全防御并无法解决问题,反而还带来了割裂的安全,缺乏全过程的防护。同时多异构设备的叠加带来了安全的碎片化,缺乏统一的视角和关联能力,无法打破数据孤岛,协同防御,给医院的内部局域网安全运维带来极大挑战。

以态势感知平台为核心的安全产品部署

医疗系统安全事件频发的本质是攻守双方能力的不对等。在近年来的互联网环境中,高级持续威胁、勒索软件、针对物联网的网络攻击等各类网络犯罪行为越来越普遍的使用自动化、AI等新兴技术提升隐蔽性和攻击效率,而与之对应的安全防御技术普遍还相对落后,于是网络安全态势感知系统近年应运而生,将成为防御体系中的核心指挥中心,将不同安全组件有机结合、合理编排,提升防御门槛,消减攻击带来的危害。旨在为了解决上述网络威胁带来的大中型企事业单位内部的各种风险问题。

技术简介 网络态势感知平台提供安全顶层聚合能力,实现最大化安全价值统一管理与分析。基于安全大数据中心,高效构建立体化、智能化、主动化的安全运营与态势感知体系,实现安全控件外部与内部威胁、行为的实时监控,智能分析威胁事件及时进行通报处置,联合威胁情报狩猎追踪,自动响应第一时间降低危害。基于NTA技术、利用人工智能分析(南北向与东西向)流量和载荷文件,从而识别异常协议、异常流量、主机异常行为;监控网络流量、用户群体、资产、设备,建模学习日常网络行为,这样对异常的连接、数据交互、用户变更等可以实现安全可视和追踪。

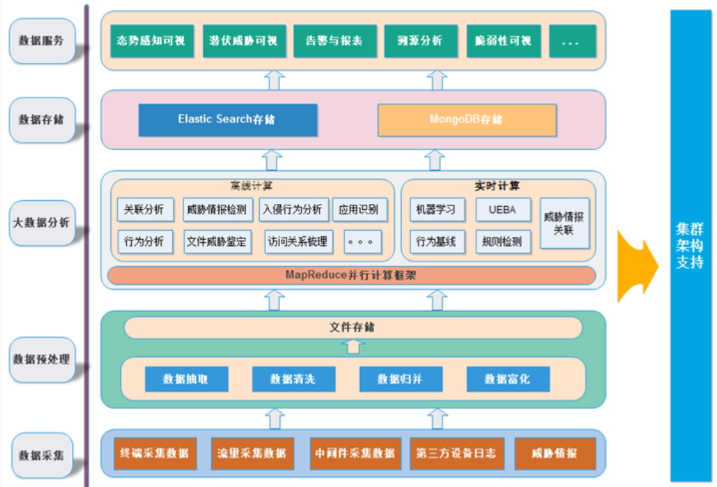

部署实践 结合某人民医院的网络分区使用的实际情况,态势感知平台采用分层的数据处理结构设计,从数据采集到最终的数据分析呈现完整的处理逻辑过程。其层次划分如图1所示。

图1 态势感知工作原理图

核心组件潜伏威胁探针:基于X86的硬件结构,用于旁路部署核心交换机上,通过配置端口流量镜像,对全流量进行采集和检测,提取有效数据上报给安全感知平台。潜伏威胁探针具备IDS检测能力,包含WEB应用攻击检测规则和漏洞利用攻击检测规则,可从流量中检测已知威胁,为平台输送安全日志。同时,内置异常行为检测引擎,实时匹配流量,当发现存在异常行为时会将流量片段在采集的流量数据中进行标记,传给平台,由平台进行深度关联分析,挖掘潜在的威胁。

以下作为基础安全体系的设备,用于作为安全感知平台的扩展组件,在提供有针对性的安全数据输入的同时,可联动进行安全防护、检测。

在外网出口部署上网行为管理平台(AC):使用X86硬件架构,用于出口管理用户的上网行为。作为安全感知平台的组件后,可以实现对用户的定位(如DHCP下精准定位IP)及冻结风险主机的上网。通过分组策略禁止用户主动或被动的高危访问。

在外网路由器后方部署下一代防火墙(NGAF):使用X86硬件架构,下一代防火墙一般部署在互联网或数据中心的出口,作为安全感知平台的组件后,用于采集外部攻击和违反策略的违规访问数据,并实现对攻击源的联动阻断和异常访问的ACL策略控制,让安全感知平台具备基础防御能力。同时,由于安全感知平台具备未知威胁检测能力,可联动形成对未知威胁的有效防御和脆弱性入口点的针对性策略控制,应对出口安全的攻击绕过问题。

在PC终端部署端点检测与响应软件(Endpoint Detection & Response,EDR):终端安全响应平台,针对终端主机的安全进行有效防护。以此作为组件,可以采集来自服务器/办公PC的主机安全日志,增加安全感知平台的端点分析、溯源取证能力,同时结合EDR的病毒查杀能力,可实现安全感知平台的问题处置闭环。

以态势感知平台为核心的局域网运维思路

某人民医院内部的局域网环境十分复杂,有与互联网相连的外网部分,有运行医院信息系统相关的内网部分,部署有网站,互联网服务、各类专线的混合区,在部署态势感知平台之前,只能通过查看边界防火墙日志,和终端杀毒软件日志判断存在安全问题的节点,即被动,处理也很滞后,网络安全运维十分棘手。在部署以态势感知为核心的主动安全管理平台后,运维人员通过平台以下几个核心功能主动发现威胁并处置。

局域网内部异常感知 内部异常感知通过失陷主机检测、外连威胁感知、横向威胁感知来发现已经成功绕过网关防御,进入到内部网络后的潜伏威胁及从内部发起的内鬼行为。

失陷主机检测 失陷主机,指因遭受APT攻击、僵木蠕毒等风险而被攻击者控制的主机。安全感知平台结合关联分析引擎、智能分析技术、威胁情报关联等,发现内部已经失陷的主机。结合攻击链,发现主机在每个攻击阶段发生的所有事件。结合事件情况为主机评定状态。包括确定性等级、威胁等级。确定性等级:判定主机失陷的可能性,包括已失陷、高可疑、低可疑、正常。威胁等级:评判主机对内、对外网已发生威胁的程度,来判定主机是否具备危害程度。包括:高威胁、中威胁、低威胁、正常。

外连威胁感知 基于南北向流量的采集,分析挖掘存在异常外连行为的情况,包括以下几点:①外发攻击行为:识别主机从内向互联网发起攻击的行为。往往主机受控后会被攻击者利用进行对外攻击,如DDoS攻击、永恒之蓝攻击等为其黑产牟利,通过外发攻击行为发现可检测受控主机或恶意内部主机。②隐蔽通信行为:隐蔽通信行为是APT攻击、定向攻击等常用的通信方式,用于逃避检测。基于机器学习算法及远控行为分析进行隐蔽隧道检测,识别内网主机与外网进行隐蔽通信。③服务器风险访问行为:基于网络流量应用识别技术,发现服务器使用风险应用(如SSH、远控程序等)与外网进行通信的情况,及时使用非标准端口亦可准确识别应用,管理员结合业务特性即可发现服务器被远控的风险。④可疑外连行为;检测非外发攻击行为,但行为存在可疑,非正常主机行为。如比特币挖矿、从未知站点下载可执行文件、访问恶意链接等。如果主机(尤其是服务器)存在外连可疑行为,说明主机很可能已被黑客控制,用于黑产牟利。

横向威胁感知 基于对东西向流量的抓取,进行行为分析,挖掘内网主机之间存在的异常威胁行为,定位异常的内鬼主机。主要从下面几个视角分析:①横向攻击视角:基于规则检测、基线分析和机器学习算法识别内网主机对其他内网主机发起攻击的情况,如漏洞利用攻击、向SMB服务器传毒等。可发现可疑的跳板源或内鬼。②违规访问视角:提供一种基于ACL规则形式,针对具体IP,服务,端口,访问时间等策略,管理员可主动建立针对性的业务和应用访问逻辑规则,包括白名单和黑名单两种方式,及时知道内网存在违规的行为。③可疑行为视角:识别内网主机对其他内网主机发起的区别于具体攻击类型的可疑行为。包括异常的敏感文件下载、机器扫描行为、异常流量行为、异常文件上传等,发现潜在的内鬼行为。④风险访问视角:识别内网主机通过远程登录、数据库等风险应用访问其他主机或服务器的情况,审计访问可达性等,为管理员梳理内网权限控制、发现可疑主机和异常账号登陆情况提供有利支撑。

安全可视预警 安全可视是安全检测的核心。通过可视化技术将安全感知平台检测的全网问题进行综合呈现和预警,以宏观决策视角和微观运维视角进行区分展示,便于不同角色人员进行决策处置。

综合安全态势主屏基于安全域视角,展示全网各个区域的整体安全实况及综合评级。该大屏为三层结构,一层展示重要风险,不是简单统计,而是从通报视角、资产可视、威胁视角、区域横向威胁、外部威胁等多个角度呈现重要问题,让预警更有价值。二层为各视角的详细展示的大屏。三层为各视角大屏下钻后的运维数据层面,展示风险问题的最终原始数据支撑数据,让证据更明显,以此形成可分析、可指派的安全监测指挥中心,见图2。

图2 综合安全态势分析

联动防御 安全感知平台本是旁路部署方式,并不具备防御能力。因此,需要各安全设备协同响应的安全联动防御能力,让安全感知平台通过联动具备防御能力或网络隔离能力的设备以实现主动防御的能力。

通过打造三级协同联动的响应机制,让安全感知平台成为智慧的安全大脑,精准分析全网未知威胁和针对性攻击,利用协同联动实现针对性加固防御和精准打击,让全网安全建设具备主动防御的能力。①一键阻断:通过联动防御设备来实现一键封堵威胁攻击源,或阻断与病毒木马通信。具体方式包括:联动封锁:通过联动内网准入系统完成。以IP+端口+封锁时长形式进行所有协议/流量的封锁。ACL策略封锁:联动联动内网准入系统完成。提供基于ACL规则策略配置方式,执行精细化的防御,可细化到五元组+具体应用等。②冻结(告警)外网访问:联动上网行为管理完成。基于用户认证场景,阻止风险主机进行上网,避免威胁扩散或发生对外威胁,影响单位信誉。在风险用户上网时弹出自定义网页,提醒其感染的威胁信息并提供详细处置指引,简化IT运维工作,实现多用户下的自动化运维。③端点查杀(闭环):联动EDR端点安全产品。对威胁主机进行联动EDR查杀来形成闭环,对未知的可疑行为通过EDR的终端日志、进程信息采集相结合进行威胁追捕和进程文件定位。

效果

某人民医院的局域网防护体系经过上述方案部署整改后,实现了精准预防与威胁处置,所有经过核心交换机的网络行为都会被记录分析,第一时间在感知平台上给出威胁程度判断,在可视大屏或邮件及时告警,并与边界防火墙和终端EDR系统良好联动,自动阻断外部非法访问和攻击,在内部能及时清理染毒终端甚至阻断其网络访问防止病毒扩散,在一年的实际工作和最近开展的2020护网演练中取得了较为满意的效果。

结论

随着医院对网络安全环境要求越来越高,自身面临的内外部安全威胁日益显现,本文从工作实践总结出目前较为适合医院局域网环境的主动安全运维模式,对态势感知平台从发现隐患,联动威胁处置、提高安全运维效率等方面进行全方位阐述,以期为相关工作提供参考。