什么是APT攻击

APT攻击又叫高级可持续威胁攻击,它取自“Advanced Persistent Threat”的头3个字母,最早起源于2005年,由英国和美国的CERT发布了关于特洛伊木马结合社会工程学,针对特定目标进行电子邮件攻击。

APT攻击为什么近年来会受到如此大的关注

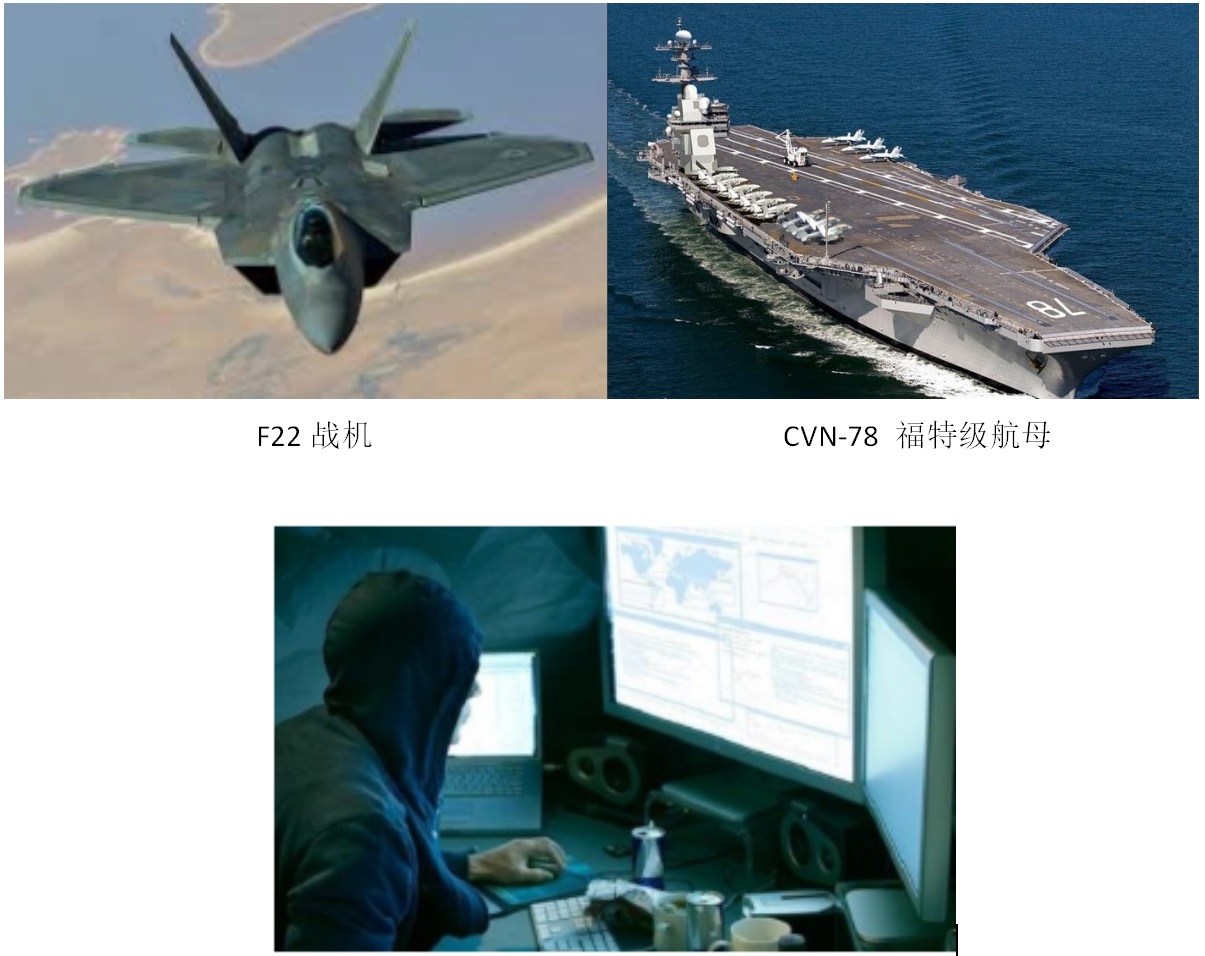

这就要从APT攻击成功案例说起,Google极光攻击,伊朗核电站震网攻击,夜龙攻击(针对全球的能源公司),RSA SecurID窃取攻击,导致洛克希德马丁(世界最先进5代战机F22,F35制造商),诺斯诺普格鲁曼(美国的航母以及核潜艇都出自他家的纽波特纽斯造船厂)的VPN系统被攻破,蔓灵花行动(针对中国国家部委,工业集团,电力单位发起的针对性攻击)

Google,洛马,格鲁曼这些世界一流的互联网公司,全球顶级防务承包商的网络就这么不堪一击么?其实不是,这些巨头公司在网络安全防护上面光是硬件设备的投入都是大几千万甚至上亿美金,而且他们的防御标准都必须按照DOD(美国国防部)制定的策略和要求来执行(类似于我国的等级保护)那为什么还能被黑客入侵进去呢?这就要从APT攻击和常规渗透的流程说起。

简单介绍一下常规渗透和APT攻击的流程

常规渗透流程:信息收集–>Web渗透–>提升权限–>内网渗透–>横向渗透邮件服务器,文件服务器,个人机办公电脑—>清除渗透痕迹–>权限稳固

这个过程是一个循序渐进的过程,但是在实际的渗透过程当中,信息收集有可能被对方的各种设备拦截,web渗透过程当中好不容易找到一个可用漏洞,突然发现被WAF拦截,提升权限的时候发现对方补丁全打了,内网渗透的时候发现ping不通内网其他机器,这是台完全隔离机,就算进了内网完全是在黑盒模式下进行。

所以常规渗透很容易卡在某一个点上,从防御的角度说,这些防护设备和安全策略起了很大作用。

APT攻击流程:只要对方点了链接或者打开了带有木马的文件–>内网渗透–>横向渗透邮件服务器,文件服务器,个人机办公电脑—>清除渗透痕迹–>权限稳固

对比两个流程的区别,APT攻击很快就能进入到内网,只要木马免杀(不被杀毒软件查杀)并且能从目标网络中反向连接攻击者,甚至驱动级隐藏,隐蔽性更高,存活时间更长。

APT主要攻击对象

活跃的政客

军工集团

能源集团

核电站

政府机构

非政府组织(NGO)

APT攻击模型

“杀伤链”这个概念源自军事领域,由洛克希德-马丁提出的网络杀伤链(Cyber-Kill-Chain)它是一个描述攻击环节的六阶段模型,理论上也可以用来预防此类攻击(即反杀伤链)。

杀伤链共有“发现-定位-跟踪-瞄准-打击-达成目标”六个环节。

在越早的杀伤链环节阻止攻击,防护效果就越好。例如,攻击者取得的信息越少,这些信息被第三人利用来发起进攻的可能性也会越低。

具体阶段如下图所示:

APT攻击利用到的社会工程学

社会工程学是一种通过人际交流的方式获得信息的非技术渗透手段。不幸的是,这种手段非常有效,而且应用效率极高。

然而事实上,社会工程学已是企业安全最大的威胁之一。这也印证了网络安全当中,人是最薄弱的环节。

邮件捆绑木马,如下图示例

以上案例是境外组织针对我国军事,海洋研究机构发起的APT攻击,这些邮件的附件从表面上看上去和正常文件没什么两样,实则捆绑了木马,只要受害者打开这些带有木马捆绑的附件,就悄悄的被植入了后门,攻击者在通过这一个点实现一个面的攻击,从当前的办公网络横向渗透整个内部网络。

应对APT攻击的防御措施

A.基础防护

也就是传统安全的物理防护措施,但不仅限于物理防御,也包括管理,策略,软件上的防御,甚至针对安全基线的防护应该是算入到基础防护的一部分,前面提到堵不如疏,但这并不意味这就不需要堵,换句话来说,基础防护给攻击源增加的攻击时长,以及较短的检测时长和较短的应急时长可以保障一个企业的基本信息安全,攻击时间越长,检测时间越短,应急时间越短,那么被APT攻击成功的可能性也就越低。

上网行为监控

通过特定设备监控异常流量,APT攻击当中的木马要和攻击者进行通讯,一定会反弹出去(由受害者电脑的IP主动去连接攻击者的IP),做好异常连接的监控。

邮件服务器监控

当我们监控邮件服务器和邮件的时候,对邮件的传输进行监控,首先监控上班时间和下班时间的邮件发送情况,其次邮件附件的大小,和部分未加密的内容,最后是邮件入口,对钓鱼邮件进行清洗和处理。

终端管理

员工自己的安全意识薄弱导致终端被攻击,甚至导致内外网互通等等,短时间可能发现不了问题,当病毒,木马进入时,造成的损害就不仅仅是一台终端或者一小块网络区域了,可能是整个集团或公司的网络环境。

应急响应

发现问题第一时间断网处理,将风险降至最低。

结束语

随着冷战思维的结束,传统的军事博弈慢慢淡化,网络安全成为国与国之间博弈的新战场,在这场新的准军事冲突当中,我们要做好各项准备防护工作,没有网络安全就没有国家安全。