快递行业需要信息系统安全等级保护备案证明吗?等级保护一站式解决方案服务专家青莲网络告诉你答案:快递行业不仅需要信息系统安全等级保护备案证明,最好还要通过等级保护三级测评。

一、快递行业等级保护备案是企业所求

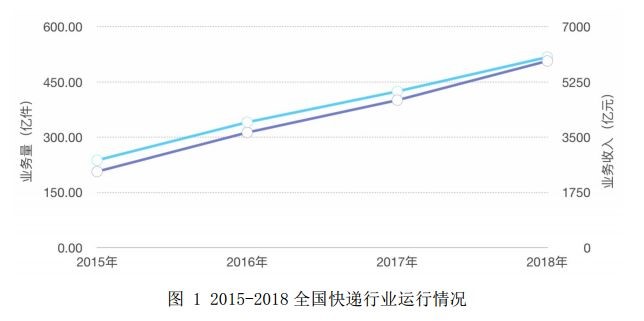

我国快递行业正处于飞速发展的阶段,截至目前,我国快递法人企业达2万家,其中包括7家上市公司,从业人数已超过300万人。从某种程度上来说,我国快递行业已常态化进入单日快递“亿件时代”。

然而,在快递行业发展得如火如荼的同时,信息安全风险却成为了影响物流快递行业健康发展的关键因素:

首先,快递服务出现过用户无法在线注销、安卓应用目标 SDK 版本设置过低等安全问题。其次,快递行业存在信息泄露的严重问题。目前,个人信息泄露的前三大途径分别是经营者未经个人同意收集个人信息,经营者或不法分子故意泄密、出售或者非法向他人提供用户个人信息,及网络服务系统存在漏洞导致个人信息泄露。最后,针对物流快递行业的攻击事件越发频繁,2018 年下半年网警部门数据显示,针对物流快递行业的网络攻击包括但不限于恶意扫描、网络攻击、僵尸木马蠕虫和拒绝服务攻击等。

所以,就算是为了保护快递行业信息系统不被攻击,用户信息不被泄露,快递行业也必须要做等级保护,取得等保备案证明。

二、快递行业等级保护备案是主管单位要求

2020年1月1日起,由交通运输部、国家税务总局联合发布的《网络平台道路货物运输经营管理暂行办法》已正式施行,自此,等级保护成为物流快递行业门槛。

以《网络平台道路货物运输经营管理实施细则(暂行)》为例,根据第六条、第七条、第八条及第九条的规定,“取得三级及以上信息系统安全等级保护备案证明”,才能取得省运输事业发展中心的线上服务能力的认定,而只有取得线上服务能力的认定,才能申领《道路运输经营许可证》。因此,等级保护已然成为网络货运经营者的一个必要准入条件。拟从事网络货运的经营者,宜提前布局,做好充分准备。

换句话说,如果没有等保备案证明,快递行业系统都无法正常上线运行。

《网络平台道路货物运输经营管理暂行办法》的出台对物流行业来说,意义重大,用物流沙龙的话来说,物流企业终于可以挺直腰杆面对税务局,财税合规不怕被秋后算账;货运司机可以正常缴纳个人所得税,不怕各种查,也不再害怕登上个人征信黑名单。

三、从《网络安全法》的角度,快递行业需要取得等保备案证明

《网络安全法》 明确规定:信息系统运营、使用单位应当按照网络安全等级保护制度要求,履行安全保护义务,如果拒不履行,将会受到相应处罚。

同时,根据等保定级指南,定级对象具有以下三大基本特征:①具有确定的主要安全责任主体;②承载相对独立的业务应用;③包含相互关联的多个资源。

只要快递行业的系统具备以上三个特征,那么就必须进行备案,无论系统多小。

四、快递行业最好取得等保三级备案证明并通过测评

就实际情况而言,其实快递行业可以选择做二级等保,也可以选择做三级等保。但是,出于正确享受网络货运经营者福利,可以正常缴税的考虑,快递行业最好取得等保三级备案证明并通过测评。因为只有做了三级等保,快递行业才能取得网络货运经营许可证。换句话说,做了三级等保之后,快递行业的发展会更合规、更放心。

五、快递行业如何才能取得备案证明和通过三级测评?

快递行业可以参考《信息安全等级保护定级指南》和《邮政业信息系统安全等级保护实施指南》来做等保。实际工作中,快递行业可以按照青莲网络提供的等保备案流程来取得等保备案证明:

如果快递行业选择做三级等保,那么需要准备的备案材料主要是《信息系统安全等级保护备案表》,以及:①系统拓扑结构及说明;②系统安全组织机构和管理制度;③系统安全保护设施设计实施方案或者改建实施方案;④系统使用的信息安全产品清单及其认证、销售许可证明;⑤测评后符合系统安全保护等级的技术检测评估报告;⑥信息系统安全保护等级专家评审意见;⑦主管单位核准信息系统安全保护等级的意见。

只要按照以上流程和材料来准备,快递行业基本都能快速合规地通过等级保护备案证明。

二级及以上的信息系统都必须做等级测评,快递行业也不例外。因此,取得等保备案证明之后,快递行业就可以着手准备等级保护测评工作。测评主要是测评机构来做,至于测评机构选哪家,快递行业可以参照国家网络安全等级保护工作协调小组办公室推荐测评机构名单。

快递行业需要重点关注的是信息系统的整改问题。一般信息系统都会或多或少的存在一些安全问题,为了使得信息系统的安全防护状况符合等保要求,快递行业必须进行整改。整改主要是整改三方面的问题:安全管理制度不完善的问题,漏洞补丁类、修复类问题,设备缺失不足的问题。物流企业平台系统具体可能会存在哪些问题以及如何整改呢?物流企业可以参考等保解决方案提供商青莲网络曾经做过的物流企业等保整改案例。在青莲网络的协助下,该物流企业平台系统的测评得分是91.2,完全可以算得上是高分通过等级测评。如下是该物流平台系统存在的部分问题及青莲网络的整改建议:

安全通信网络:1)未基于可信根对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证。

整改建议:1)建议基于可信根对边界设备的系统引导程序、系统程序、重要配置参数和边界防护应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。

安全区域边界:1)被测系统网络核心业务部署在阿里云上,采用了高级版的阿里云安全中心,未能实现对网络攻击特别是新型网络攻击行为的分析。2)未基于可信根对边界设备的系统引导程序、系统程序、重要配置参数和边界防护应用程序等进行可信验证。

整改建议:1)建议采取技术措施对网络行为进行分析,实现对网络攻击特别是未知的新型网络攻击的检测和分析;2)建议基于可信根对边界设备的系统引导程序、系统程序、重要配置参数和边界防护应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。

安全计算环境(网络):1)阿里云控制台:未对重要主体和客体设置安全标记,未控制主体对有安全标记信息资源的访问。2)阿里云控制台:未限定网络地址范围对通过网络进行管理的管理终端进行限制。3)阿里云控制台:未基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证。

整改建议:1)阿里云控制台:建议对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问。2)阿里云控制台:建议设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制。3)阿里云控制台:建议基于可信根对边界设备的系统引导程序、系统程序、重要配置参数和边界防护应用程序等进行可信验证,并在应用程序的关键执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。